電話による監視 Spyhide と呼ばれるアプリが、世界中の数万台の Android デバイスから個人の電話データを密かに収集していることが、新しいデータで明らかになりました。

Spyhide は広く使用されているストーカーウェア (または配偶者ウェア) アプリであり、多くの場合、パスコードを知っている誰かによって被害者の携帯電話に埋め込まれます。 このアプリは被害者の携帯電話のホーム画面に隠れたままになるように設計されているため、検出して削除するのが困難です。 Spyhide は、一度仕掛けられると、静かに、携帯電話の連絡先、メッセージ、写真、通話記録と録音、詳細な位置情報をリアルタイムでアップロードし続けます。

被害者の電話データへのステルス性と広範なアクセスにもかかわらず、ストーカーウェア アプリはバグが多いことで有名であり、被害者の盗まれた個人データを流出、漏洩、またはその他の方法でさらされるさらなる危険にさらすことが知られており、電話監視アプリがもたらすリスクの根底にあります。

現在、Spyhide は、その増大するリストに追加された最新のスパイウェア操作です。

スイスを拠点とするハッカー、マイア放火クリム氏はこう語った。 ブログ投稿 スパイウェアメーカーが開発環境の一部を公開し、悪用者が被害者の盗んだ電話データを閲覧するために使用するウェブベースのダッシュボードのソースコードへのアクセスを許可したという。 ダッシュボードの粗末なコードの脆弱性を悪用することで、crimew はバックエンド データベースにアクセスし、秘密のスパイウェア活動とその管理者と思われる内部の仕組みを暴露しました。

クリミウ氏は検証と分析のために、SpyhideのテキストのみのデータベースのコピーをTechCrunchに提供した。

長年盗まれた携帯電話のデータ

Spyhide のデータベースには、2016 年から 7 月中旬の流出日まで、約 60,000 台の侵害された Android デバイスの詳細な記録が含まれていました。 これらの記録には、通話記録、テキスト メッセージ、数年前に遡る正確な位置履歴のほか、写真やビデオがいつ撮影されアップロードされたか、通話がいつ録音されたか、録音された時間など、各ファイルに関する情報が含まれていました。

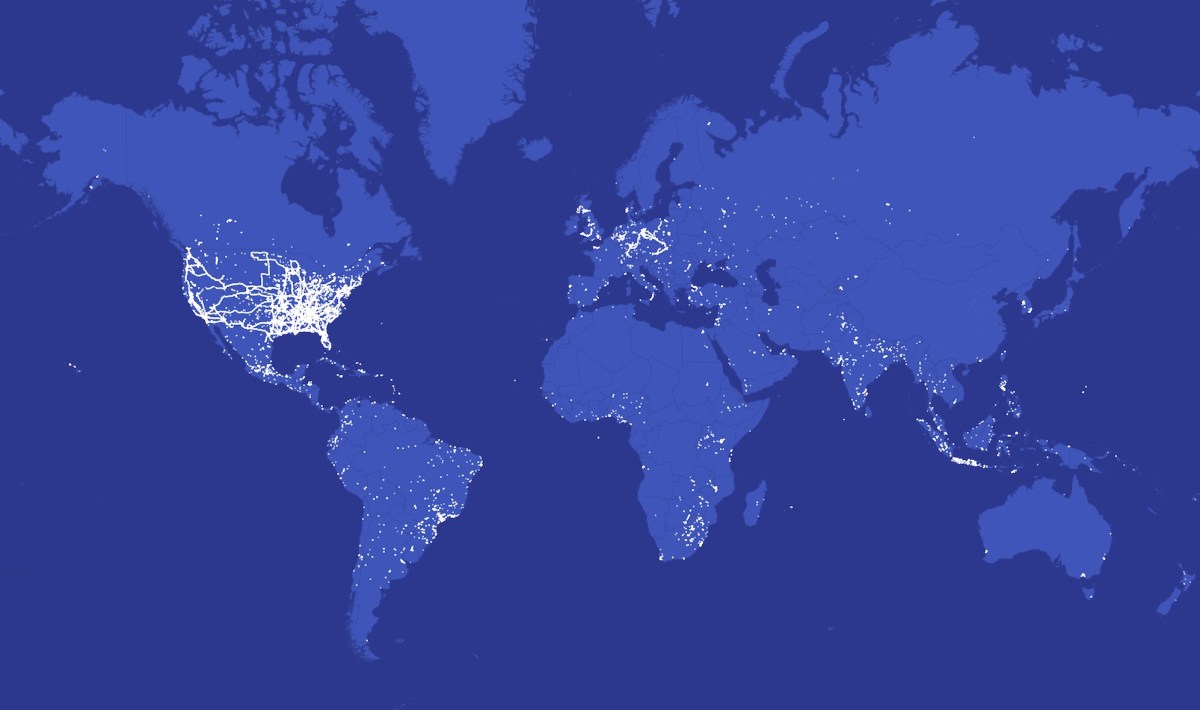

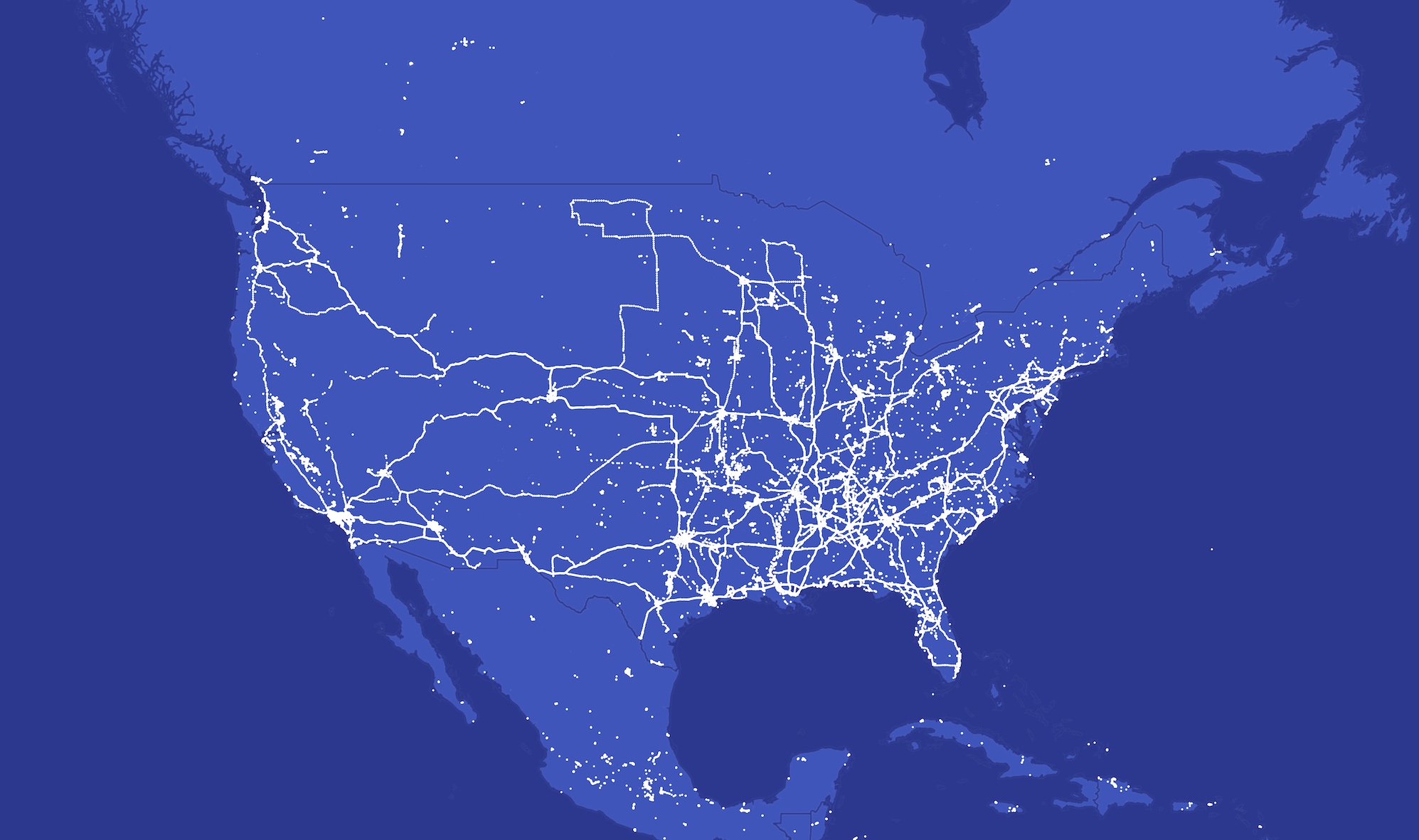

TechCrunch は、200 万近くの位置データ ポイントをオフラインの地理空間およびマッピング ソフトウェアに入力し、スパイウェアの世界的な広がりを視覚化して理解できるようにしました。

私たちの分析によると、スパイハイドの監視ネットワークは全大陸に広がり、ヨーロッパとブラジルには数千人の被害者が集まっています。 米国の侵害されたデバイスは 3,100 台を超え、世界全体の数の一部に過ぎませんが、これらの米国の被害者は、位置データの量だけを見れば、依然としてネットワーク上で最も監視されている被害者の一部です。 Spyhide によって侵害された米国のデバイスの 1 つは、100,000 を超える位置データ ポイントを密かにアップロードしていました。

画像クレジット: テッククランチ

Spyhide のデータベースには、被害者のデバイスにスパイウェア アプリを植え付ける目的で Spyhide にサインアップした 750,000 ユーザーの記録も含まれていました。

ユーザー数の多さは監視アプリの使用に対する不健全な欲求を示唆しているが、登録したほとんどのユーザーは携帯電話を侵害したり、スパイウェアの代金を支払ったりすることはなかったことが記録で示されている。

とはいえ、侵害された Android デバイスのほとんどは 1 人のユーザーによって制御されていましたが、私たちの分析では、4,000 人を超えるユーザーが複数の侵害されたデバイスを制御していることが判明しました。 少数のユーザー アカウントが、侵害された数十台のデバイスを制御していました。

このデータには、2 要素コードやパスワード リセット リンクなどの非常に個人的な情報を含む 329 万件のテキスト メッセージも含まれていました。 受信者の電話番号と通話の長さを含む 120 万件を超える通話ログと、約 312,000 件の通話録音ファイル。 名前と電話番号を含む925,000件以上の連絡先リスト。 382,000 枚の写真と画像を記録します。 このデータには、被害者の携帯電話のマイクからこっそり録音された6,000件近くの周囲録音の詳細も含まれていた。

イラン製、ドイツ主催

スパイハイドはウェブサイト上で、誰がこの作戦を実行しているのか、どこで開発されたのかについては言及していない。 スパイウェアの販売や他者の監視の促進に伴う法的リスクや風評リスクを考慮すると、スパイウェア管理者が自分の身元を隠そうとするのは珍しいことではありません。

しかし、スパイハイドは管理者の関与を隠蔽しようとしたが、ソースコードにはこの作戦で利益を得ているイラン人開発者2人の名前が含まれていた。 Spyhideのドメインに関連付けられた登録記録によると、開発者の1人であるモスタファ・M氏は、LinkedInのプロフィールに現在ドバイ在住と記載されているが、以前はもう一人のスパイハイド開発者モハマド・A氏と同じイラン北東部の都市に住んでいたという。

開発者はコメントを求める数件の電子メールに返答しなかった。

Spyhide のような、秘密の配偶者監視を明示的に宣伝し奨励するストーカーウェア アプリは、Google のアプリ ストアから禁止されています。 代わりに、ユーザーは Spyhide の Web サイトからスパイウェア アプリをダウンロードする必要があります。

TechCrunch は仮想デバイスにスパイウェア アプリをインストールし、ネットワーク トラフィック分析ツールを使用して、デバイスに出入りするデータを把握しました。 この仮想デバイスにより、位置情報を含む実際のデータをアプリに与えることなく、保護されたサンドボックス内でアプリを実行できるようになりました。 トラフィック分析の結果、アプリが仮想デバイスのデータをドイツのウェブホスティング大手 Hetzner がホストするサーバーに送信していることが判明しました。

Hetznerの広報担当者Christian Fitz氏はTechCrunchに対し、コメントを求めたところ、ウェブホストはスパイウェアのホスティングを許可していないと語った。

できること

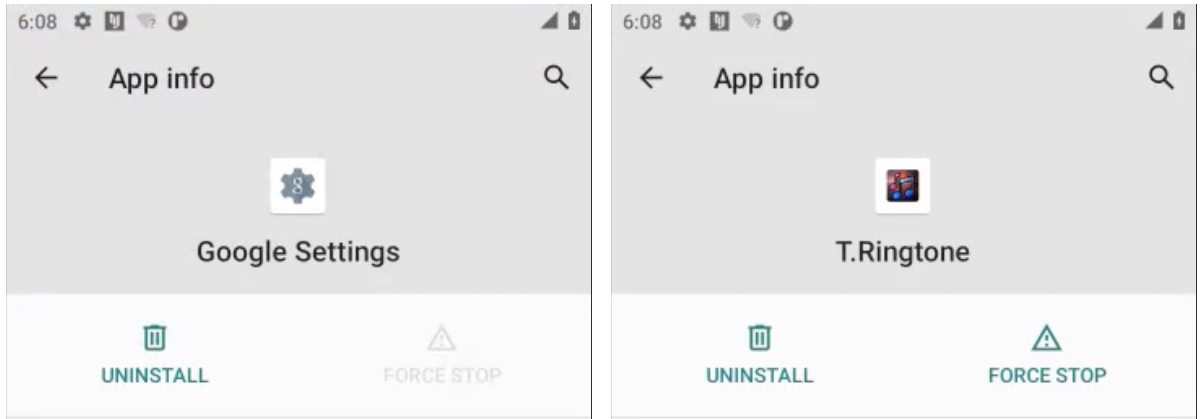

Android スパイウェア アプリは、通常の Android アプリまたはプロセスを装っていることが多いため、これらのアプリを見つけるのは難しい場合があります。 Spyhide は、歯車アイコンが特徴の「Google 設定」と呼ばれる Google をテーマにしたアプリ、または音符アイコンが特徴の「T.Ringtone」と呼ばれる着信音アプリを装います。 どちらのアプリもデバイスのデータにアクセスする許可を要求し、すぐにプライベート データをサーバーに送信し始めます。

アプリがホーム画面に表示されていない場合でも、[設定]のアプリ メニューからインストール済みのアプリを確認できます。

画像クレジット: テッククランチ

Android スパイウェアを安全に削除できる場合に役立つ一般的なガイドがあります。 スパイウェアをオフにすると、スパイウェアを仕掛けた人に警告が届く可能性があることに注意してください。

Google Play プロテクトをオンにすると、スパイウェアなどの悪意のある Android アプリから保護する便利な保護手段になります。 Google Playの設定メニューから有効にできます。

あなたまたはあなたの知り合いが助けを必要としている場合は、全国家庭内暴力ホットライン (1-800-799-7233) が、家庭内暴力や暴力の被害者に年中無休、無料かつ秘密厳守のサポートを提供します。 緊急の場合は、911 に電話してください。 ストーカーウェアに対する連合 携帯電話がスパイウェアによって侵害されたと思われる場合のリソースもあります。