大規模なキャッシュ 漏洩したデータの 1 つから、アメリカ人を含む世界中の何十万人もの人々をスパイしているストーカーウェア作戦の内部の仕組みが明らかになります。

漏洩したデータには、TheTruthSpy、Copy9、MxSpy など、ほぼ同一のストーカーウェア アプリの艦隊によって Android スマートフォンやタブレットが侵害された疑いを持たない犠牲者の通話ログ、テキスト メッセージ、詳細な位置データ、およびその他の個人デバイス データが含まれます。

これらの Android アプリは、個人のデバイスに物理的にアクセスできる人物によって植え付けられ、ホーム画面に表示されないように設計されていますが、所有者の知らないうちに携帯電話のコンテンツを継続的かつ静かにアップロードします。

スパイウェア検索ツール

Android スマートフォンまたはタブレットが侵害されたかどうかを確認できます ここ.

ストーカーウェアの動作を明らかにする調査結果を公開してから数か月後、あるソースが TechCrunch に、ステークウェアのサーバーからダンプされた数十ギガバイトのデータを提供してくれました。 キャッシュには、ストーカーウェア オペレーションのコア データベースが含まれています。このデータベースには、2019 年初頭以降に TheTruthSpy のネットワーク内のストーカーウェア アプリによって侵害されたすべての Android デバイスに関する詳細な記録 (一部の記録はそれ以前のものもあります) と、どのデバイス データが盗まれたかが含まれています。

被害者は自分のデバイス データが盗まれたことを知らなかったので、TechCrunch は流出したデータベースから一意のデバイス識別子をすべて抽出し、2022 年 4 月までにデバイスがストーカーウェア アプリによって侵害されていないかどうかを誰もが確認できるルックアップ ツールを作成しました。データがダンプされたときです。

その後、TechCrunch は残りのデータベースを分析しました。 地理空間分析用のマッピング ソフトウェアを使用して、データベースから数十万の位置データ ポイントをプロットし、その縮尺を把握しました。 私たちの分析によると、TheTruthSpy のネットワークは巨大で、すべての大陸とほぼすべての国に被害者がいます。 しかし、TheTruthSpy のようなストーカーウェアは、被害者に対する脅威が増大しているにもかかわらず、世界中の当局が対処することを困難にする法的なグレー ゾーンで動作します。

まず、データについて一言。 データベースのサイズは約 34 ギガバイトで、時刻や日付などのメタデータのほか、通話ログ、テキスト メッセージ、位置データなどのテキストベースのコンテンツで構成されており、デバイスが接続されている Wi-Fi ネットワークの名前や、パスワードや 2 要素認証コードなど、電話のクリップボードからコピーして貼り付けたもの。 データベースには、被害者のデバイスから取得されたメディア、画像、ビデオ、通話録音は含まれていませんでしたが、代わりに、写真やビデオがいつ撮影されたか、いつ通話が録音されたか、どのくらいの時間録音されたかなど、各ファイルに関する情報が記録されていました。被害者のデバイスから流出したコンテンツの量と時期を特定します。 侵害された各デバイスは、デバイスが侵害された期間と利用可能なネットワーク カバレッジに応じて、さまざまな量のデータをアップロードしました。

TechCrunch は、2022 年 3 月 4 日から 4 月 14 日までのデータ、つまり漏洩時にデータベースに保存されていた最新データの 6 週間分を調査しました。 TheTruthSpy のサーバーは、通話ログや位置データなどの一部のデータのみを数週間保持し、写真やテキスト メッセージなどのその他のコンテンツはそれより長く保持する可能性があります。

これが私たちが見つけたものです。

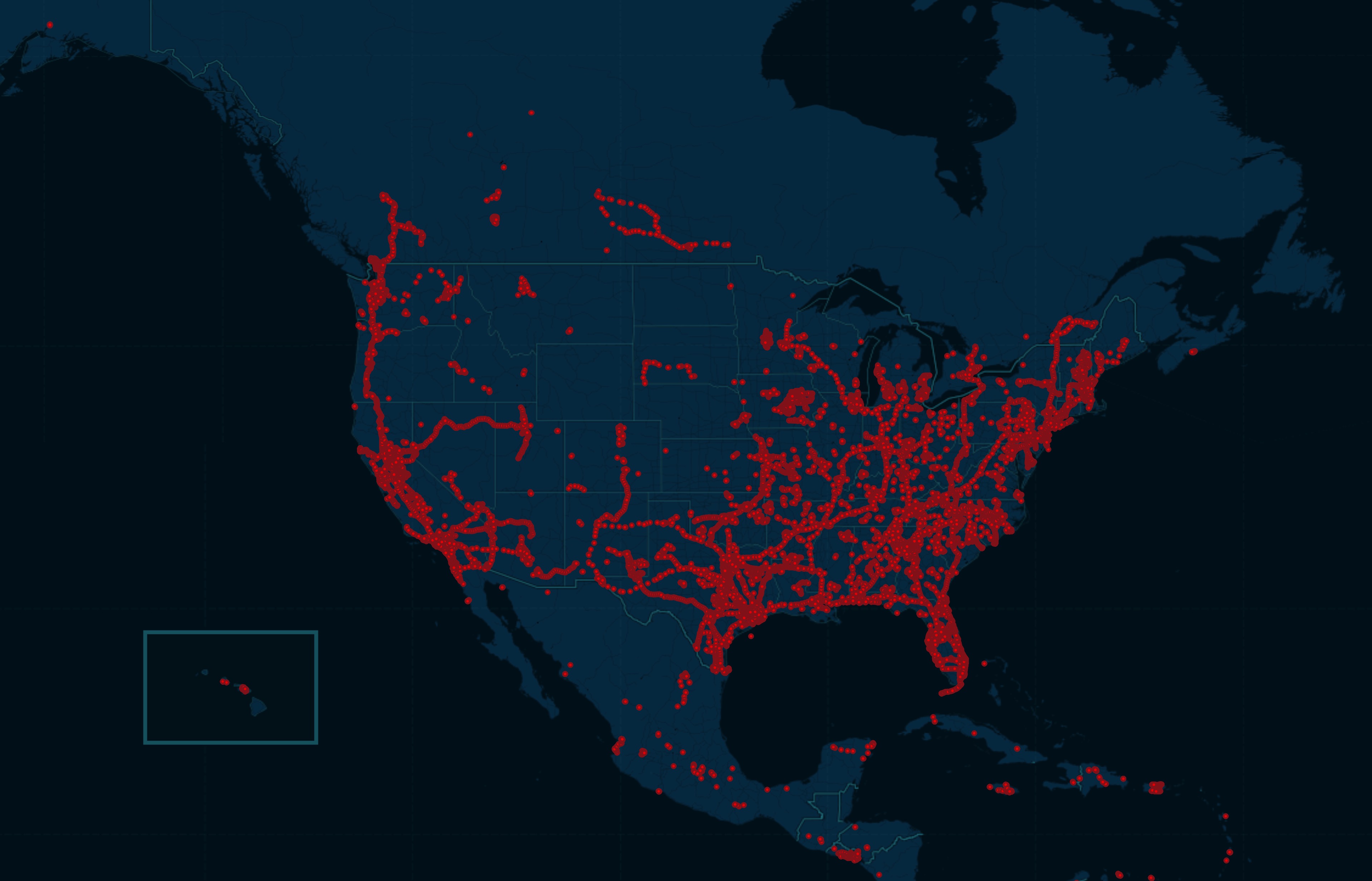

このマップは、北米のマップ上にプロットされた 6 週間の累積位置データを示しています。 位置データは非常に詳細であり、被害者が主要都市、都市のハブ、および主要な交通機関を利用していることを示しています。 画像クレジット: TechCrunch

このデータベースには、電話の IMEI 番号やタブレットの広告 ID など、約 360,000 の一意のデバイス識別子があります。 この数字は、これまでの操作によって侵害されたデバイスの数と、影響を受けた人の数を表しています。 データベースには、多くの TheTruthSpy およびクローン ストーカーウェア アプリの 1 つを使用するためにサインアップして、被害者のデバイスにそれらを植え付けようとしているすべての人、または約 337,000 人のユーザーの電子メール アドレスも含まれています。 これは、一部のデバイスが複数回 (またはストーカーウェア ネットワーク内の別のアプリによって) 侵害されている可能性があり、一部のユーザーは複数の侵害されたデバイスを持っているためです。

私たちの分析によると、6 週間の間に約 9,400 台の新しいデバイスが侵害され、毎日数百台の新しいデバイスが侵害されました。

データベースには、同じ 6 週間で 608,966 の位置データ ポイントが格納されました。 データをプロットし、タイムラプスを作成して、侵害された既知のデバイスが世界中に累積的に広がっていることを示しました。 これは、TheTruthSpy の運用がいかに大規模であるかを理解するために行いました。 アニメーションは個人のプライバシーを保護するために世界レベルに縮小されていますが、データは非常に細かく、交通機関のハブ、礼拝所、その他の機密性の高い場所での犠牲者を示しています。

内訳では、米国は 6 週間で他のどの国よりも多くの位置データ ポイント (278,861) で第 1 位にランクされました。 インドは 2 番目に位置情報データ ポイントが多く (77,425)、インドネシアは 3 番目 (42,701)、アルゼンチンは 4 番目 (19,015)、英国 (12,801) は 5 番目でした。

カナダ、ネパール、イスラエル、ガーナ、タンザニアも、位置データの量で上位 10 か国に含まれています。

このマップは、国別にランク付けされた場所の総数を示しています。 米国は 6 週間で 278,861 の位置データ ポイントが最も多く、インド、インドネシア、アルゼンチンがそれに続き、広大な地理的領域と人口を考えると、これは理にかなっています。 画像クレジット: TechCrunch

データベースには、受信者の連絡先名を含む合計 120 万件のテキスト メッセージと、6 週間の間に 442 万件の通話ログが含まれていました。これには、誰が、誰に、どれくらいの時間、連絡先の名前と電話番号を呼び出したかの詳細な記録が含まれていました。

TechCrunch は、データが子供の電話から収集された可能性が高いという証拠を確認しました。

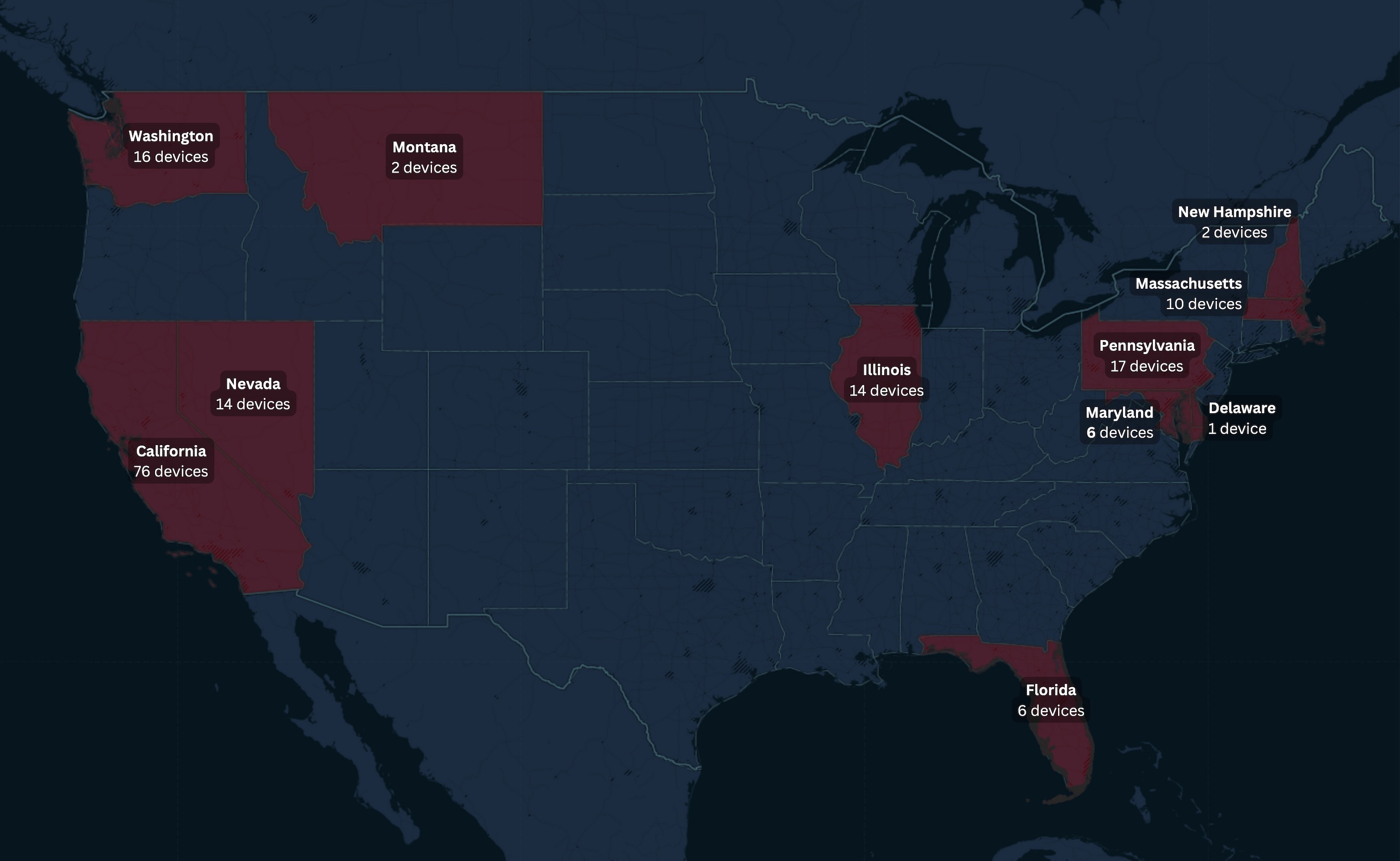

データによると、これらのストーカーウェア アプリは、6 週間の間に何千もの通話の内容も記録していました。 データベースには、別の TheTruthSpy サーバーに保存されている通話録音ファイルの 179,055 エントリが含まれています。 私たちの分析では、レコードを通話録音の日時と関連付け、データベース内の別の場所に保存されている位置データを関連付けて、通話が録音された場所を特定しました。 私たちは、通話録音法がより厳格な米国の州に焦点を当てました。この法律では、通話を録音できるか、州の盗聴法に違反することに同意する必要があります。 米国のほとんどの州では、少なくとも 1 人の人物が録音に同意することを義務付ける法律がありますが、ストーカーウェアは本来、被害者がまったく知らないうちに機能するように設計されています。

11 州の 164 台の侵害されたデバイスが、デバイス所有者の知らないうちに 6 週間にわたって数千件の通話を記録したという証拠を発見しました。 デバイスのほとんどは、カリフォルニアやイリノイなどの人口密度の高い州に設置されていました。

TechCrunch は、6 週間の間に被害者の通話を録音していた 164 のユニークなデバイスを特定しました。これらのデバイスは、電話録音法が米国で最も厳しい州に位置していました。 カリフォルニア州が 76 台で首位に立ち、続いてペンシルバニア州が 17 台、ワシントン州が 16 台、イリノイ州が 14 台となっています。 画像クレジット: TechCrunch

データベースには、6 週間の間に感染した携帯電話からアップロードされた 473,211 の写真とビデオの記録も含まれていました。これには、スクリーンショット、メッセージ アプリから受信してカメラ ロールに保存された写真、ファイルに関する情報を明らかにできるファイル名が含まれていました。 データベースには、キーロガーとして知られるユーザーのキーボードから吸い上げられたデータの 454,641 レコードも含まれていました。これには、パスワード マネージャーや他のアプリから貼り付けられた機密の資格情報とコードが含まれていました。 また、ホテル、職場、アパート、空港、その他の推測可能な場所の Wi-Fi ネットワーク名など、各デバイスが接続したネットワークの 231,550 の記録も含まれています。

TheTruthSpy の操作は、侵害につながるセキュリティ上の欠陥のために被害者のデータを公開するストーカーウェア アプリの長い列の最新のものです。

ストーカーウェア アプリの所持は違法ではありませんが、連邦盗聴法および多くの州法の下では、同意なしに通話や個人的な会話を録音するためにそれを使用することは違法です。 しかし、 それは違法です プライベート メッセージを記録するという唯一の理由で電話監視アプリを販売するために、多くのストーカーウェア アプリが子供監視ソフトウェアを装って販売されていますが、無意識の配偶者や同棲相手の電話をスパイするために悪用されることがよくあります。

ストーカーウェアに対する取り組みの多くは、ユーザーのデバイスから望ましくないマルウェアをブロックするために取り組んでいるサイバーセキュリティ企業やウイルス対策ベンダーによって主導されています。 の ストーカーウェアに対する連合、2019年に発売された、 リソースとサンプルを共有する これにより、新しい脅威や新たな脅威に関する情報を他のサイバーセキュリティ企業と共有し、デバイス レベルで自動的にブロックすることができます。 連合のウェブサイト もっとある ストーカーウェアを検出してブロックするためにテクノロジー企業ができることについて。

しかし、次のようなストーカーウェア オペレーターはほんの一握りです。 網膜X と SpyFone は、連邦取引委員会 (FTC) などの連邦規制当局から、大規模な監視を可能にしたことで罰則に直面してきました。FTC は、サイバーセキュリティの不十分な慣行と規制の範囲内により近いデータ侵害を理由に起訴するために、新しい法的アプローチを使用することに依存しています。 .

公開前に TechCrunch がコメントを求めたところ、FTC の広報担当者は、FTC が特定の問題を調査しているかどうかについてはコメントしないと述べた。

あなたやあなたの知り合いが助けを必要としている場合は、国内家庭内暴力ホットライン (1-800-799-7233) が、家庭内暴力や暴力の被害者に 24 時間年中無休で秘密のサポートを無料で提供しています。 緊急事態の場合は、911 に電話してください。 ストーカーウェアに対する連合 電話がスパイウェアに感染したと思われる場合のリソースもあります。 Signal および WhatsApp でこのレポーターに +1 646-755-8849 または zack.whittaker@techcrunch.com でメールで連絡できます。