ユーザーが Facebook と Instagram のログインを管理するために Meta が作成した新しい集中型システムのバグにより、悪意のあるハッカーが電話番号を知るだけでアカウントの 2 要素保護をオフにすることができた可能性があります。

ネパールのセキュリティ研究者である Gtm Mänôz は、ユーザーがアカウントへのログインに使用する 2 要素コードを新しい Web サイトに入力したときに、Meta が試行回数の制限を設定していないことに気付きました。 メタ アカウント センター、これにより、ユーザーは Facebook や Instagram などのすべてのメタ アカウントをリンクできます。

被害者の電話番号を使用して、攻撃者は中央のアカウント センターにアクセスし、被害者の電話番号を入力し、その番号を自分の Facebook アカウントにリンクしてから、2 要素 SMS コードをブルート フォースします。 試行回数に上限がなかったため、これが重要なステップでした。

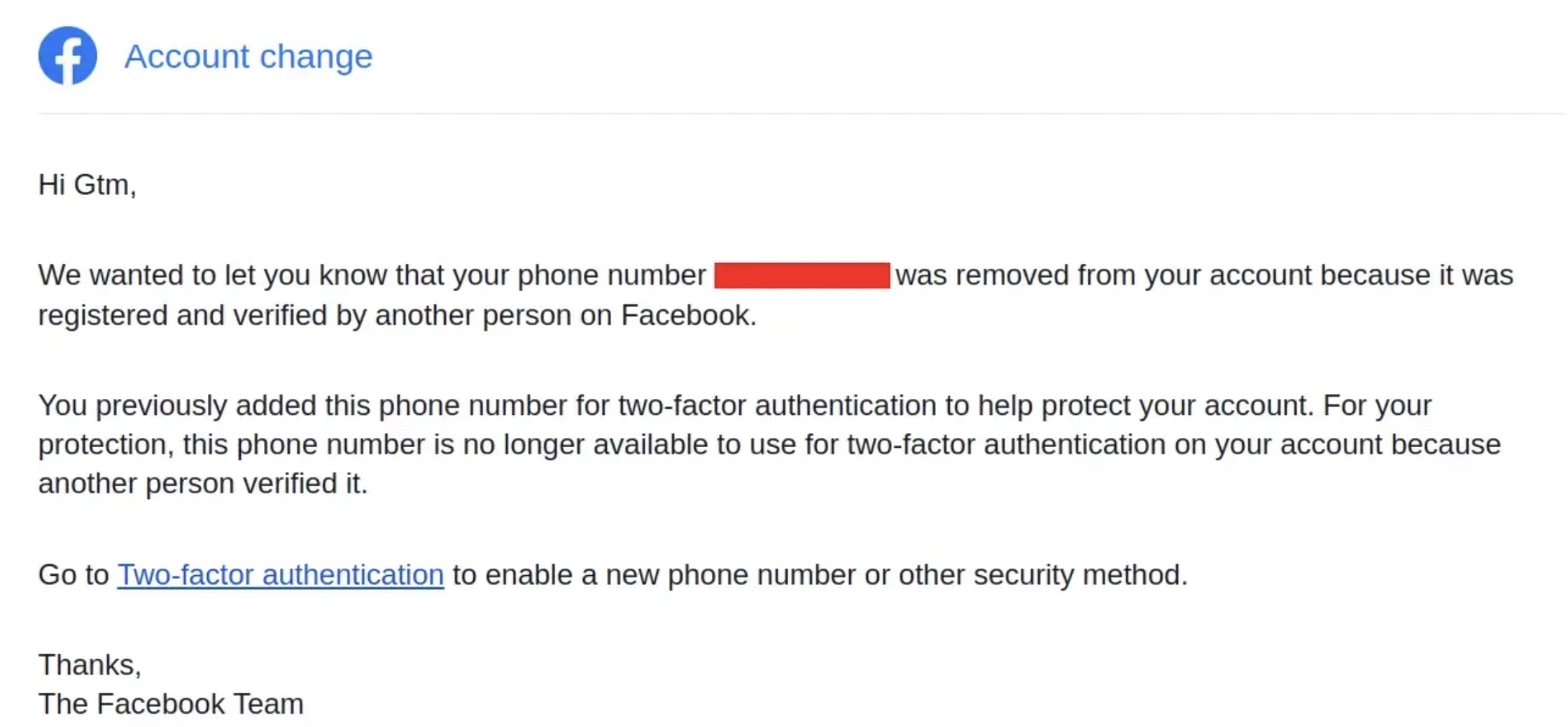

攻撃者がコードを正しく取得すると、被害者の電話番号が攻撃者の Facebook アカウントにリンクされました。 攻撃が成功しても、Meta は被害者にメッセージを送信し、電話番号が他の誰かのアカウントにリンクされたため、2 要素が無効になったことを伝えます。

「基本的に、ここでの最大の影響は、電話番号を知っているだけで SMS ベースの 2FA を取り消すことでした」と Mänôz 氏は TechCrunch に語った。

Meta からアカウント所有者への電子メールで、2 要素保護がオフになったことを伝えます。 画像クレジット: Gtm Mänôz (スクリーンショット)

この時点で、理論的には、ターゲットが 2 要素認証を有効にしていないことを考えると、攻撃者はパスワードを求めてフィッシングするだけで被害者の Facebook アカウントを乗っ取ろうとすることができます。

マノーズ バグを見つけた 昨年、Meta Accounts Center で報告し、9 月中旬に会社に報告しました。 Meta は数日後にバグを修正し、バグの報告に対して Mänôz に 27,200 ドルを支払いました。

Meta のスポークスパーソンである Gabby Curtis は TechCrunch に、バグが発生した時点では、ログイン システムはまだ小規模な公開テストの段階にあったと語った。 Curtis はまた、バグが報告された後の Meta の調査では、実際に悪用された証拠はなく、Meta はその特定の機能の使用にスパイクが見られなかったと述べました。これは、誰もそれを悪用していないという事実を示しています.

1 月 30 日: Facebook アカウントのみがバグに対して脆弱であることを反映するように見出しが更新されました。 編集ミスによるものでした。 ZW。

メタからのコメントで更新。