米国政府は、ハッカーが患者の機密医療データを変更または盗むために悪用できる、ゲノミクス大手イルミナの DNA シーケンシング デバイスで発見された重大なソフトウェアの脆弱性について警鐘を鳴らしました。

木曜日に発表された個別の勧告では、 米国のサイバーセキュリティ機関 CISA そしてその 米国食品医薬品局 セキュリティ上の欠陥 — CVE-2023-1968 として追跡されており、脆弱性の重大度の最大評価は 10 段階中 10 である — により、ハッカーはパスワードを必要とせずにインターネット経由で影響を受けるデバイスにリモート アクセスできるようになると警告しました。 このバグが悪用された場合、ハッカーはデバイスを侵害して、誤った結果または変更された結果を生成するか、まったく生成しない可能性があります。

このアドバイザリは、CVE-2023-1966 として追跡される 2 つ目の脆弱性についても警告しています。深刻度は 10 段階中 7.4 と低く評価されています。このバグにより、攻撃者はオペレーティング システム レベルで悪意のあるコードをリモートでアップロードして実行し、設定を変更できる可能性があります。影響を受ける製品の機密データにアクセスします。

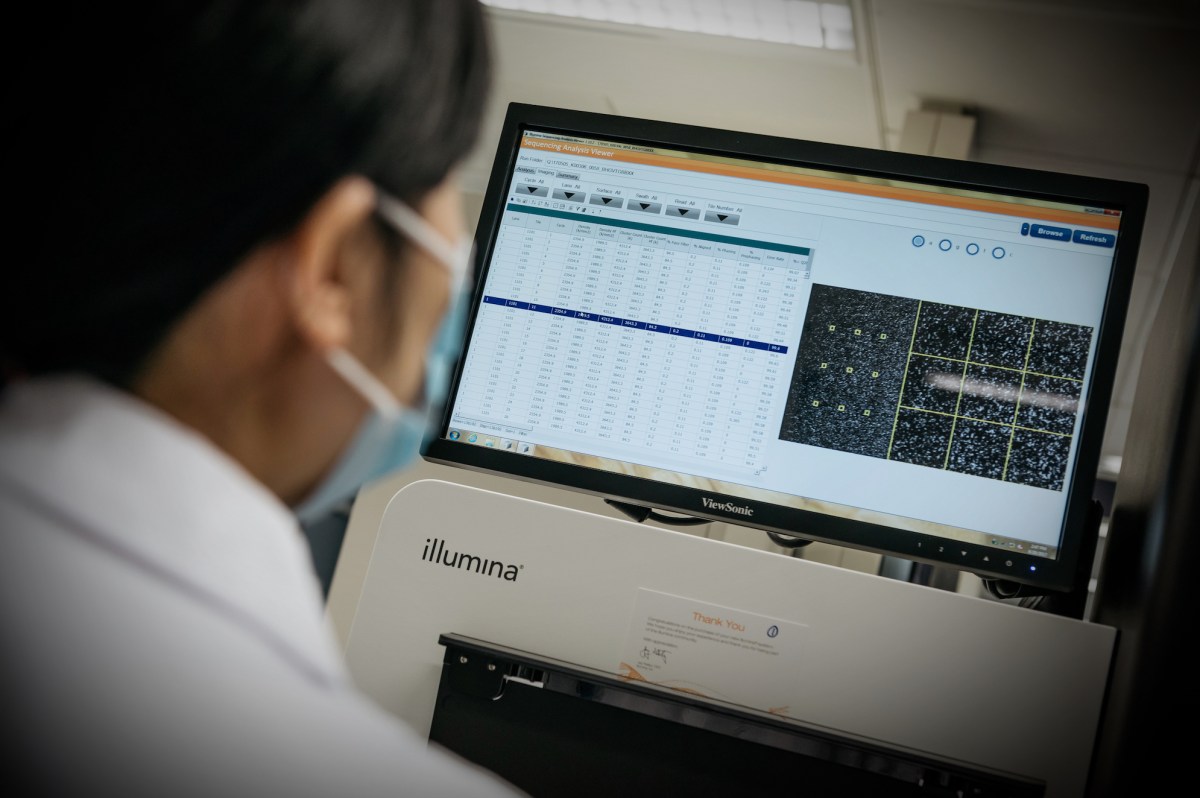

この脆弱性は、イルミナの iScan、iSeq、MiniSeq、MiSeq、MiSeqDx、NextSeq、および NovaSeq 製品に影響を与えます。 これらの製品は、ヘルスケア分野で世界中で使用されており、さまざまな遺伝的状態や研究目的で個人の DNA を配列決定する際の臨床診断用に設計されています。

イルミナの広報担当者であるデビッド・マカルパイン氏はTechCrunchに対し、イルミナは「脆弱性が悪用されたことを示す報告を受けておらず、脆弱性が悪用されたという証拠もありません」と語った. マクアルパイン氏は、イルミナがエクスプロイトを検出する技術的手段を持っているかどうか、または欠陥に対して脆弱なデバイスがいくつあるかについては言及を避けた.

イルミナ CEO フランシス・デスーザ 言った 1 月には、そのインストール ベースが 22,000 を超えるシーケンサーであることがわかりました。

の LinkedIn の投稿イルミナの CTO である Alex Aravanis 氏は、潜在的な脆弱性とエクスポージャについて、同社のソフトウェアを評価する定期的な取り組みの一環として、同社がこの脆弱性を発見したと述べました。

「この脆弱性を特定すると、私たちのチームは、機器と顧客を保護するための緩和策を開発するために熱心に取り組みました」と Aravanis 氏は述べています。 「その後、規制当局や顧客と連絡を取り、緊密な協力関係を築き、ほとんどの場合ダウンタイムをほとんどまたはまったく必要とせずに、無料で簡単なソフトウェア アップデートを行うことで問題に対処しました。」

イルミナの脆弱性のニュースは FDA の後に来る 先月 は、新製品の申請書を提出する際に、医療機器メーカーが特定のサイバーセキュリティ要件を満たすことを要求すると発表しました。 デバイス メーカーは、脆弱性を追跡して対処する方法を説明する計画を提出し、デバイスのすべてのコンポーネントを詳述したソフトウェア部品表を含める必要があります。